Tipos de ataques DDoS

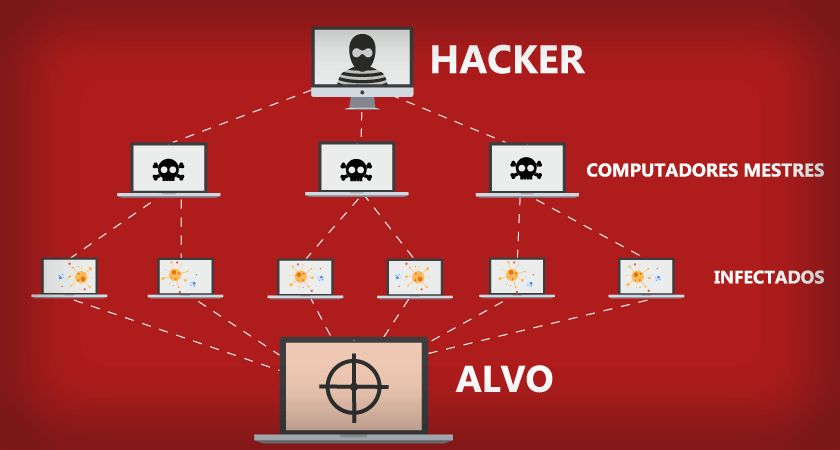

A base do que é DDoS e como funcionam ataques maliciosos você já tem. Agora você vai aprender mais sobre alguns dos diferentes tipos existentes de ataques DDoS.

Em suma, eles têm basicamente o mesmo objetivo: sobrecarregar sistemas e tirar sites do ar. Mas cada um deles tem alguma particularidade na maneira como se formam e se propagam pela internet.

É uma forma de conhecer um pouco mais a fundo a sua engenharia de funcionamento para mais tarde conseguir se proteger de ataques que, muitas vezes, você pode nem perceber.

Ataques volumosos ou Flood

São os tipos mais básicos e comuns de ataques DDoS. Também chamados de Flood (enchente ou infestação, do inglês), eles simplesmente enviam solicitações de acesso a um site em larga escala, congestionando a sua largura de banda e deixando-o inacessível na internet.

Exemplo de um UDP Flood, um tipo de ataque DDoS

UDP Flood

O UDP Flood é um tipo de ataque DDoS que inunda portas aleatórias de um alvo com pacotes UDP (User Datagram Protocol). O UDP é um protocolo de comunicação que serve para enviar muitos pacotes de informações e receber respostas de uma forma mais rápida.

A partir do momento em que um servidor recebe uma avalanche de informações e precisa continuamente checar sua integridade e respondê-las de volta ao solicitante, ele vai ficando mais lento até sobrecarregar por completo e ficar indisponível para acesso.

NTP Flood

O NTP Flood é um tipo de ataque DDoS em que os invasores enviam pacotes válidos, porém falsificados, de NTP (Network Time Protocol) a um alvo de destino. Tudo acontece a uma taxa muito alta de pacotes originados de um grupo muito grande de endereços de IP.

Como estas solicitações parecem ser verdadeiras, os servidores NTP da vítima continuam tentando responder à grande quantidade de solicitações recebidas.

Os recursos dessa rede, então, se esgotam por não suportarem a demanda, entram num fluxo de reinicialização repetitiva do sistema e ele simplesmente fica fora do ar.

SYN Flood

Os ataques DDoS do tipo SYN Flood afetam diretamente o processo de comunicação TCP de três vias, que inclui um cliente, um host e um servidor. Esse processo é popularmente conhecido como “Aperto de Mão de Três Vias” (Three-Way Handshake, do inglês).

Na comunicação TCP, o cliente inicia uma nova sessão de comunicação gerando um pacote SYN. O papel do host nessa operação é verificar as sessões até que elas sejam fechadas pelo contato do cliente com o servidor.

O SYN Flood acontece quando o atacante envia pacotes SYN para o alvo, como um servidor de destino. Só que esses envios acontecem a partir de IPs falsos, que podem estar mascarados na operação.

Na repetição desse processo, a memória de conexão do servidor entra em colapso por não conseguir armazenar e processar os pacotes recebidos. E, sem resposta, o sistema se torna inacessível, inviabilizando o seu acesso para qualquer usuário.

VoIP Flood

Esse tipo de ataque DDoS é uma variação do UDP Flood. Mas em vez de bombardear portas aleatórias, o atacante envia um número gigantesco de solicitações falsas, originadas de vários IPs diferentes, especificamente atingindo protocolos do tipo VoIP.

Quando os servidores que atuam no sistema de comunicação VoIP recebem essa grande demanda de solicitações, que são um combinado de pedidos falsos e verdadeiros, os recursos são sugados muito rapidamente, comprometendo toda a infraestrutura de acesso.

O servidor, então, procura uma solução inicial, que é o seu reinício automático. Como as solicitações não param de chegar, ele começa a ficar lento e, com o tempo, muito sobrecarregado, ocasionando o esgotamento de toda sua largura de banda.

POD (Ping of Death)

Também conhecido como Ping da Morte (Ping of Death, do inglês), o POD é um tipo de ataque DDoS que afeta diretamente os protocolos de IP. Nessa situação, o atacante envia a quantidade máxima de pacotes de dados do que os tipos de IPs conseguem suportar.

O POD atua com solicitações ping com um tamanho muito grande de pacotes de IP e com uma frequência de requisições também muito altas (milhares de vezes por segundo).

Geralmente, um ping tem 64 bytes (65B) de dados. O POD tem uma quantidade de pacotes de IP tão grandes que supera facilmente esse limite. O alvo então é incapaz de processar os dados do pacote, resultando na sobrecarga e na falha do sistema.

Como se proteger de um ataque DDoS?

Você pode ter ficar preocupado ao ler o tópico anterior e pode estar pensando: mas como vou reconhecer e proteger meu site ou negócio online de todos os tipos de ataques DDoS?

Saiba que, embora não exista uma fórmula mágica que impeça todos simultaneamente, existem alguns cuidados que você pode tomar para se prevenir e conseguir mitigar os ataques vindos de qualquer um deles.

Atente-se às dicas abaixo para colocar um escudo na sua página e evitar enfrentar contratempos na internet. Afinal, se você não está na rede, seus visitantes não acham seu negócio e você vai acabar perdendo visitantes e até mesmo dinheiro.

Dicas para se proteger de um ataque DDoS

Esteja preparado para todos os casos

Você nunca sabe quando um ataque DDoS vai acontecer. E, por isso, não se deixe levar pela tranquilidade do momento. O ideal é que você esteja sempre preparado para enfrentar uma situação de possível ameaça.

O primeiro de tudo é pensar em se armar com equipamentos e soluções de defesa. Caso tenha um negócio na internet, por exemplo, tenha algum conhecido, amigo ou mesmo um membro de equipe especialista em infraestrutura de tecnologias de informação (TI).

São eles quem vão conseguir ajudar você a tomar as decisões não apenas de precaução, mas também na tomada de ação para contornar o ataque e tentar normalizar a situação o mais rápido possível.

Tenha em mente também que a sua empresa de hospedagem de sites pode ajudar em casos de ataque DDoS. Consulte alternativas para agir e veja as capacidades dos servidores e a largura de banda contratados para ter uma noção do que pode ser feito.

O CloudFlare atua como um filtro, impedindo solicitações indevidas por meio de botnets nos servidores onde seu site está hospedado, evitando lentidão e sobrecargas. Ele faz uma filtragem em todas as solicitações de acesso a um servidor antes que elas cheguem a um site.

O CloudFlare ainda funciona como uma espécie de cache externo, liberando o acesso a páginas e conteúdos já carregados numa outra ocasião. Ele nem chega a consultar o servidor de destino, resultando numa economia de banda e acesso mais rápido às informações pretendidas.

Faça um investimento em largura de banda

Esta é, possivelmente, a dica mais óbvia de todas. Mas também é uma das mais importantes para considerar e efetivas para pôr em prática. E ela pode ser o diferencial entre o seu site estar online ou ficar indisponível na internet.

A largura de banda é a capacidade máxima de transferência de dados que um serviço de hospedagem de sites oferece. Quando diversos usuários acessam um site ao mesmo tempo, essa banda é automaticamente consumida entre eles.

Se a largura de banda de um site for reduzida, é possível que, pelo volume de requisições de acessos, ele passe por sobrecargas ou simplesmente fique indisponível, pois haverá menos pacotes de dados disponíveis.

Por isso ter uma maior largura de banda é crucial. Ter mais largura de banda para um servidor significa conseguir suprir a demanda de solicitações de acesso sem correr riscos de atingir um limite no tráfego e ser prejudicado por isso.

Uma largura de banda mais robusta pode ajudar a mitigar um ataque DDoS, pois ela pode aguentar uma maior volume de requisições de acesso. Mas esteja ciente de que, se o processamento ou a memória do servidor forem atacados, não há muito como se salvar.

Use um Firewall para gerenciar conexões

Além de atuar como uma barreira de proteção contra conteúdos maliciosos, um Firewall também faz o controle e gerencia todas as solicitações de conexão a um site. Abuse dessa ferramenta para impedir acessos volumosos de origens duvidosas.

Além disso, sabia que alguns roteadores e switches também são capazes de fazer uma contingência das solicitações de tráfego para um site? Essa vantagem é uma forma de limitar o uso de banda por requisições não identificadas.

Aprenda com o ataque e se fortaleça

Não estamos torcendo para que você sofra um ataque DDoS. Muito pelo contrário: só queremos reforçar que, caso um dia aconteça, é importante que você aprenda com o ocorrido e se fortaleça para o futuro.

O ideal é que você analise quais vulnerabilidades permitiram que seu site sofresse um ataque DDoS, ocasionando lentidão e sobrecarga de servidor.

Se não souber exatamente como ou o quê identificar, abaixo estão 3 dicas do que você pode prestar atenção e se armar contra possíveis reincidências.

1- Domínio apontando para o IP do servidor

Considere uma situação em que o domínio do seu site está apontando diretamente para o IP do servidor de hospedagem contratado. Sabia que é muito fácil para um hacker identificar qual é o número exato de IP desse servidor? Assim, ele pode direcionar toda a sua rede de ataques DDoS para esse mesmo servidor, ocasionando todos os problemas que você já conhece.

Lembra do Cloudflare? Ele aparece novamente como um mecanismo de defesa adicional que você pode implementar no seu negócio online. Como ele bloqueia as solicitações maliciosas e aprova as saudáveis, o servidor de hospedagens não fica sobrecarregado, seu site não fica lento e não sai do ar.

2 – Bots em formulários de cadastro

Formulários de cadastro são uma excelente forma para conseguir dados de leads ou clientes que querem se relacionar com seu negócio online. Geralmente, essas pessoas querem receber novidades, promoções ou saber mais sobre um produto em específico.

Mas, pelo lado da empresa que oferece o recurso, ele também se mostra um meio vulnerável a ataques similares aos de DDoS. Um hacker pode instalar um bot na página do formulário e criar uma cadeia de solicitações repetitivas direcionadas a ele.

Esse bot também pode forçar um acesso restrito (brute-force), utilizando usuários e senhas aleatórias até conseguir o acesso, gerando, assim, instabilidade no servidor e, consequentemente, lentidão na navegação do seu site.

Uma forma de contornar essa situação é integrar um sistema reCAPTCHA no seu formulário. Ele basicamente faz a conferência de que quem está acessando um formulário de cadastro é realmente uma pessoa de verdade, e não um robô programado para simular o acesso.

O sistema reCAPCTHA pode ajudar a mitigar um ataque DDoS

O sistema reCPATCHA analisa o acesso a uma página, ajudando a mitigar um ataque DDoS

Já bastante difundido pela internet, o reCAPTCHA usa um sistema que obriga o usuário a clicar em imagens de acordo com o que é pedido na tela. É preciso, ainda, autenticar as imagens escolhidas clicando em um botão de conferência de que o usuário não é mesmo um bot.

3 – Tenha vários servidores de acesso

Outra forma de dificultar ataques DDoS é pensar estrategicamente, dividindo as aplicações do seu site em diferentes servidores de acesso.

O ideal mesmo é que cada componente do serviço, como o conteúdo do próprio site, os e-mails e o banco de dados dele, estejam armazenados e apontados para servidores distintos.

Mas por que exatamente fazer algo desse tipo? Bem simples: se qualquer um destes componentes for comprometido por um ataque DDoS, ele simplesmente não vai influenciar no funcionamento dos demais.

Ou seja, digamos que o servidor do serviço de e-mail seja bombardeado com solicitações maliciosa de acesso, e a sua hospedagem e o banco de dados estão configurados em outros servidores, eles não serão afetados.

Essas ações de configurar servidores diferentes para cada aplicação são comuns em serviços de hospedagem VPS e de hospedagem compartilhada. Eles são naturalmente mais caros que os outros tipos, mas também garantem mais opções de proteção contra ataques DDoS.

Você já sabe como se armar contra um possível ataque DDoS

Conclusão

Ataques DDoS são mais comuns do que se imagina. Milhares de ataques desses tipos são realizados todos os dias, comprometendo o funcionamento de sistemas inteiros, prejudicando grandes grupos empresariais e seus clientes.

E se você está na internet, é mais do que recomendado que tome algumas precauções para não ser afetado por algum contratempo desse tipo. Recorra a ajudas de empresas de hospedagens e de profissionais de TI para se armar com as melhores ferramentas.

É também importante considerar se proteger com softwares que impedem a infestação de pragas virtuais na sua máquina. Um bom antivírus e até mesmo não clicar em links suspeitos que estão espalhados pela internet podem evitar muitas dores de cabeça.

VIA - HOSTINGER TUTORIAIS -

ACESSADO EM 17/11/2020

Nenhum comentário:

Postar um comentário

Deixe seu comentário ou alguma sugestão, elogio, pedido.

Se encontrar algum erro ou link, imagem quebrada, por gentileza nos informe.

E-mail: f2suporte@gmail.com

Agradecemos.